Wanna Cry Attack (Crypto Ransomware)

El pasado Viernes 12 del presente mes, se ha desencadenado un ataque persistente de parte de Ciber Atacantes, con orígenes desconocidos, Que ha afectado a millones de empresas en el mundo el virus informático Ransomware por sus siglas en inglés "Ransom" que significa Rescate y Ware por Software, Ver Definición de Ransomware en Wikipedia.

El funcionamiento principal de esta amenaza es secuestrar la información del usuario y solicitar un rescate por la información, que serán cancelados a través de Bitcoin , el virus informático presenta una pantalla de bloqueo , haciéndose pasar por una entidad de Gobierno o simulando ser el FBI u otra entidad como el Banco o simplemente presentándose en programas del tipo Scareware, Estos tipos de amenaza también se presentan a través de redes P2P, haciéndose pasar por activadores de programas legítimos como Microsoft Office, Protección AntiMalware, etc.

1. Pantalla de Bloqueo Malware Wanna Decryptor.

Como nos podemos Infectar?

Los Atacantes envían correos electrónicos masivos los denominados Phishing, que simplemente con el uso de la Ingeniería Social (Técnicas de engaños), haciéndose pasar por una entidad de nuestra confianza como es nuestro Banco, Solicitandonos el Cambio de nuestras credenciales bancarias.

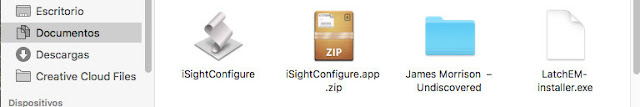

Si bien estas técnicas son una de las más usadas en la actualidad , existen diversos metodos de infección, como sería que un usuario de nuestra compañía nos enviará un Documento word y ese elemento proveniente de internet, pueda venir infectado y adjuntado con el fichero ransomware dentro y que el elemento word solo sea un señuelo para así el atacante poder tener el control de nuestros equipos.

Una vez infectados, que debemos hacer para mitigar el impacto?

Una vez Infectado va a depender de la situación en las que nos encontremos, si la amenaza se propaga en una red de hogar , que tenemos menos posibilidades de infectarse pero no nulas, apagar los equipos, desconectarlos de la red, detectar el equipo afectado, detectar si contamos con copias de seguridad, copias de restauración de sistemas e iniciar el proceso de instalación de nuestro sistema operativo.

Si Nuestra misión en vuestra empresa es la continuidad operacional o somos encargados de algún área donde se maneje información sensible como la contabilidad , los libros contables etc o si bien nuestra labor es netamente Seguridad, debemos tener en cuenta Aspectos relevantes a las tareas diarias que debiese tener una computadora y equipos laborales.

1- Actualizar los parches de seguridad y aplicaciones en todos los equipos de la compañía.

2- Contar con un Sistema de Gestión de seguridad de la información (SGSI).

3- Contar con las copias periódicas de seguridad de toda nuestra información ,los ordenadores, servidores, todo equipo telemático que nos proporcione actividad dentro de nuestra empresa.

4- Contar con copias de seguridad redundante es decir tener más de una copia de seguridad almacenada en diferentes escenarios como lo es la nube con google drive , dropbox , cluster, almacenamiento en espacios virtuales.

5- Contar con copias de restauracion de sistema de forma redundante y de cada uno de los equipos.

6- Contar con un dispositivo IDS para la detección y restriccion de usuarios no autorizados en nuestras redes locales e Inalámbricas.

7- Realizar un plan de contingencia que será referente a las posibles nuevas amenazas y evolución de los virus informáticos, donde podamos darnos cuentas que es lo que sucede en nuestra organización.

8- Realizar un análisis de riesgos referente al material tecnologico de vuestra empresa, todo activo, capital humano, computadoras, impresoras, controles biometricos, controles de accesos,etc.

9- Actualización de los protocolos de comunicación, como son el uso del cifrado SSL/TLS y versiones obsoletas de estas que nos podrían provocar un brecha de seguridad.

10- Seguridad de Redes, aplicar políticas de uso de las redes, cerrar puertos que no se estén utilizando, buenas prácticas en configuración de la redes lans e Inalámbricas.

11- Instalar un complemento anti ransomware, tal como Ransom Free del Proyecto Cyber Reason.

12- Forzar las conexiones de nuestros portales o sitios en el cual navegamos a https con la extensión de firefox HTTPS EVERYWHERE.

13- Analizar vuestros ficheros adjuntos en los diversos motores antivirus en Virus Total.

14- Cifrados de discos con herramientas como bitlocker o FileVault de Mac Os.

15- Contar con protección antivirus en todos los ordenadores , que cumpla las características de Anti Spyware, Anti Botnet, Anti Rootkit , Anti Adware, etc.

16- Aplicar estándares como ISO 27000, 27001,27002,9001,14001.

17- Revisar detalladamente los permisos de lectura , ejecucion , escritura de cada archivo.

Conclusiones

En fin estos tipos de ataques nos demuestran a nosotros los seres humanos que somos tan vulnerables como las máquinas , ya que tendemos a errar por la falta de información, falta de motivación por parte del personal o porque las tecnologias cambian tan radicalmente que nos obliga a estar a la vanguardia tecnológica, esta amenaza seguirá evolucionando, al dia de hoy y en el futuro, todos nosotros formamos parte de esto y es nuestra misión avanzar para poder tener un mundo más seguro.

PD:Queda estricatemnte prohibido pagar el rescate de la información porque nada nos asegura que los atacantes nos devolverán íntegros nuestros datos , o bien nos seguirán cobrando una y otra vez.

Mejor es aprender la lección y poner en práctica metodos que disminuyan estas amenazas.

Saludos Gente ;)

Comentarios

Publicar un comentario